SAT Kurier logowanie

X

hp[malpa]sert.coy

Hakerzy wykorzystują instalatory popularnych programów

dodano: 2021-12-14 13:31

autor: HP | źródło: Cisco

autor: HP | źródło: Cisco

Eksperci Cisco Talos zaobserwowali w ostatnim czasie kampanię dystrybucji złośliwego oprogramowania, która miała na celu nakłonienie użytkowników do uruchomiania na swoich urządzeniach fałszywych instalatorów popularnych programów. Połączenie reklamy i fałszywych instalatorów jest szczególnie podstępne, ponieważ użytkownicy, do których dociera ten przekaz, są już zdecydowani i gotowi do uruchomienia danych programów na swoich systemach. Autorem tych ataków złośliwego oprogramowania jest nieznany haker o pseudonimie „Magnat”.

Eksperci Cisco Talos zaobserwowali w ostatnim czasie kampanię dystrybucji złośliwego oprogramowania, która miała na celu nakłonienie użytkowników do uruchomiania na swoich urządzeniach fałszywych instalatorów popularnych programów. Połączenie reklamy i fałszywych instalatorów jest szczególnie podstępne, ponieważ użytkownicy, do których dociera ten przekaz, są już zdecydowani i gotowi do uruchomienia danych programów na swoich systemach. Autorem tych ataków złośliwego oprogramowania jest nieznany haker o pseudonimie „Magnat”.

Cisco Talos

Prosimy o wyłączenie blokowania reklam i odświeżenie strony.

Najważniejsze informacje:

• Eksperci Cisco Talos zaobserwowali niedawno złośliwą kampanię wykorzystującą fałszywe instalatory popularnych programów jako przynętę.

• Kampania ta składa się z serii akcji dystrybucji złośliwego oprogramowania, które rozpoczęły się pod koniec 2018 r. i były ukierunkowane na Kanadę, Stany Zjednoczone, Australię i niektóre państwa w Unii Europejskiej.

• W kampaniach wykorzystywane są jednocześnie dwa nieudokumentowane wcześniej rodzaje złośliwego oprogramowania – „furtka” (ang. backdoor) i rozszerzenie do przeglądarki Google Chrome.

• Prawdopodobnym autorem tych kampanii jest nieznany cyberprzestępca o pseudonimie „Magnat”.

• Główną motywacją atakującego wydaje się być zysk finansowy pochodzący ze sprzedaży skradzionych danych uwierzytelniających, nieuczciwych transakcji oraz wypracowany dzięki dostępowi do systemów za pomocą pulpitu zdalnego.

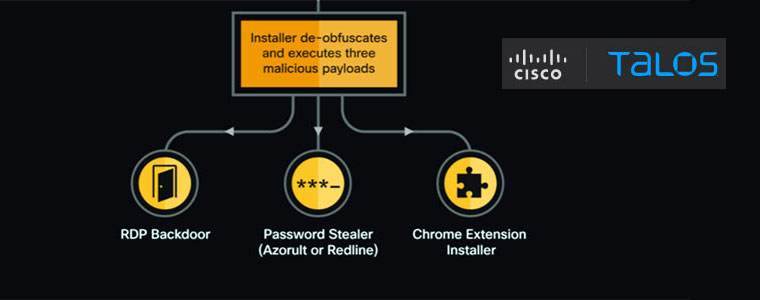

Po uruchomieniu fałszywych instalatorów, urządzenie ofiary jest atakowane na 3 sposoby, przez:

• Skrypt wykradający hasła, który zbiera wszystkie dane uwierzytelniające dostępne w systemie.

• „Furtkę”, która umożliwia zdalny dostęp poprzez ukrytą sesję Microsoft Remote Desktop, przekierowując port RDP przez SSH i umożliwiając dostęp do systemów nawet zabezpieczonych firewall’em.

• Złośliwe rozszerzenie przeglądarki, które zawiera kilka funkcji wykradających informacje, takich jak keylogging i robienie zrzutów ekranu.

Kradzieże loginów i haseł od dawna stanowią zagrożenie zarówno dla osób prywatnych, jak i firm.

Skradzione dane są często sprzedawane na podziemnych forach, co może sprawić, że posłużą one do kolejnych ataków. Zainfekowane rozszerzenie do przeglądarki Chrome jeszcze bardziej zwiększa to ryzyko, umożliwiając kradzież danych uwierzytelniających używanych w Internecie, które nie są przechowywane w systemie. Dodatkowo, wykorzystanie tunelu SSH (ang. Secure shell) do przekierowania protokołu RDP (Remote Desktop Protocol) na zewnętrzny serwer zapewnia atakującym niezawodny sposób na zdalne zalogowanie się do systemu, omijając firewalla.

Skrócony przebieg i schemat kampanii „Magnat”

Atak rozpoczyna się w momencie, gdy potencjalna ofiara szuka konkretnego oprogramowania do pobrania. Eksperci Cisco Talos uważają, że atakujący przygotował kampanię reklamową, która przedstawiała linki do strony internetowej oferującej pobranie instalatora oprogramowania. Po uruchomieniu, nie zostaje zainstalowane rzeczywiste oprogramowanie, a jego złośliwa wersja.

W oparciu o telemetrię i daty stworzenia analizowanych próbek oprogramowania, ekspertom Cisco Talos udało się nakreślić oś czasu kampanii, która pomaga zrozumieć działania cyberprzestępcy. Dane telemetryczne skupiają się jedynie na aktywności MagnatBackdoor i pokazują, że furtka była dystrybuowana od końca 2019 roku do początku 2020 roku. Po okresie przerwy, w kwietniu 2021 roku ponownie odnotowano przypadki ataku.

Opracowanie Cisco Talos dokumentuje zestaw złośliwych kampanii, które trwały od około 3 lat, wykorzystując trio złośliwego oprogramowania, w tym 2 wcześniej nieudokumentowane narzędzia (MagnatBackdoor i MagnatExtension). W tym czasie te dwie rodziny zagrożeń były stale rozwijane i udoskonalane przez ich autorów.

Cała analiza jest dostępna pod tym linkiem.

Źródło: talosintelligence.com

Materiał chroniony prawem

autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu tylko za zgodą wydawcy.

- 63% stacji radiowych w Rosji zetknęło się z próbami włamań

- Grupa hakerów szpiegująca dyplomatów na Białorusi zdemaskowana

- Jak hakerom udało się zniszczyć sieć Internetu satelitarnego Viasat?

- Top 10 krajów gdzie nasiliły się cyberataki

- 2 Polaków zatrzymanych w operacji „Power Off” za ataki DDoS

Informacje

reklama

reklama

SAT Kurier 3/2024

Publikuj własne artykuły

Wykaz kanałów FTA na satelitach Astra 19,2°E

Wykaz kanałów FTA na satelitach Hot Bird 13°E

Wykaz kanałów na satelitach Astra 19,2°E

Wykaz kanałów na satelitach Hot Bird 13°E

Kanały ze sportem na żywo - FTA i polskie

Polsat Box vs Canal+

Lista kanałów Polsat Box

Lista kanałów Canal+

reklama

reklama

reklama

HOLLEX.PL - Twój sklep internetowy

Miernik Satlink ST-6986 DVB-T/T2/C DVB-S/S2 z podglądem i testerem optycznym

Miernik Satlink ST-6986 do pomiarów cyfrowych sygnałów satelitarnych DVB-S/S2, naziemnych...

1 630 zł Więcej...SAT Kurier - 11-12/2023 wersja elektroniczna

Elektroniczna wersja SAT Kuriera 11-12/2023

12 zł Więcej...Odbiornik Octagon SF8008 Supreme Twin UHD 4K 2xDVB-S2X

Octagon SF8008 Supreme Twin UHD 4K 2xDVB-S2X - odbiornik UHD...

569 zł Więcej...